曾经,个人电脑开机后第一件事就是运行杀毒软件进行全面扫描,企业机房也以部署庞大的防病毒系统为安全标配。随着网络攻击手段的日益复杂化、隐蔽化和定向化,传统以特征库比对为核心的“杀毒软件”模式已显得力不从心。今天,信息安全领域正经历一场深刻变革——我们正从“地毯式轰炸”的杀毒时代,迈入以人工智能、行为分析、威胁情报为核心的“精准防护”新时代。

传统杀毒软件的困境主要源于其被动防御的特性。它依赖于已知病毒特征库的更新,属于典型的“后知后觉”模式。面对零日漏洞攻击、高级持续性威胁(APT)、勒索软件变种以及无文件攻击等新型威胁,特征库往往存在滞后性。攻击者可以通过简单的代码混淆、加壳技术就轻易绕过检测。现代网络边界日益模糊,云服务、移动办公、物联网设备的普及,使得攻击面急剧扩大,单一的端点防护已无法覆盖全局风险。

精准防护时代的核心逻辑,是从“基于特征”转向“基于行为”和“基于情报”。这并非完全抛弃传统技术,而是将其融入一个更立体、更智能的防御体系:

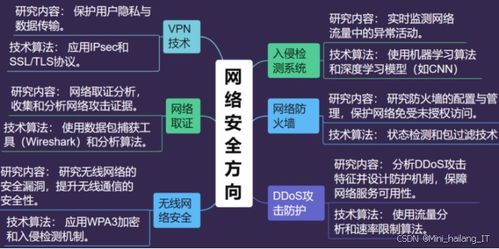

- 端点检测与响应(EDR):不仅记录可疑行为,更能对整个攻击链进行可视化分析和自动响应,聚焦于“攻击者做了什么”,而非仅仅“文件是什么”。

- 网络流量分析(NTA):通过监控网络流量中的异常模式和通信行为,发现潜伏的横向移动、数据外传等内部威胁,弥补端点防护的盲区。

- 威胁情报驱动:整合全球实时威胁情报,将IP、域名、文件哈希等威胁指标与本地数据关联,实现对外部攻击的“预警”而非“事后告警”。

- 用户与实体行为分析(UEBA):利用机器学习建立用户、设备、应用的行为基线,敏锐识别偏离基线的异常活动(如合法账号在异常时间访问敏感数据),有效防范内部威胁和凭证窃取攻击。

- 安全编排、自动化与响应(SOAR):将分散的安全工具、流程通过剧本(Playbook)串联,实现告警分流、事件调查和响应动作的自动化,极大提升安全运营效率。

这一转型对“网络与信息安全软件开发”提出了全新要求。开发者需要具备更复合的知识背景:

- 对攻防技术的深度理解:必须像攻击者一样思考,熟悉各种攻击战术、技术和流程(MITRE ATT&CK框架成为必备知识)。

- 大数据与AI技术能力:处理海量日志、进行实时行为分析,离不开机器学习、深度学习模型的开发与优化。

- 云原生与微服务架构:安全产品本身需要适应云环境,具备弹性伸缩、API优先、容器化部署的特性。

- 跨域集成能力:安全不再是孤立产品,而需要能与各类IT系统(如SIEM、CMDB、ITSM)无缝集成,形成协同防御生态。

信息安全软件将不再是单一的“守护进程”,而是一个覆盖“云、网、端、数、人”的智能免疫系统。它能够进行持续监测、风险预测、自动研判和协同响应,实现从被动防御到主动防御、从静态防护到动态自适应的根本转变。安全防护的颗粒度将细化到每一次API调用、每一条数据访问、每一个用户会话。

因此,宣称“杀毒软件过时”并非否定其历史价值,而是宣告一个旧范式的落幕。在精准防护时代,安全的核心是“看见”和“响应”的能力——看见隐藏的威胁,并快速、精准地化解风险。这对软件开发者和安全团队而言,既是严峻挑战,更是开启下一代网络安全宏伟蓝图的战略机遇。